افشاگری از پروژه Fronton سازمان امنیت روسیه؛ کرملین به دنبال هک دستگاههای IoT

افشاگری از پروژه Fronton سازمان امنیت روسیه؛ کرملین به دنبال هک دستگاههای IoT |

گروه هکری روسی به نام دیجیتال رولوشن، مدعی شدهاند به سیستم امنیت ملی روسیه نفوذ پیدا کرده و دادههایی ارزشمند از پروژه Fronton این سازمان به دست آوردهاند. بر اساس گزارش هکرها، سازمان امنیت ملی روسیه با این پروژه قصد دارد دستگاههای مبتنی بر سیستم اینترنت اشیاء را هک کند.

گروه هکری دیجیتال رولوشن (Digital Revolution) پس از نفوذ به شبکه سازمان امنیت ملی روسیه ار پروژه Fronton پرده برداشته و مدارک مربوط به آن را در ۱۲ فایل مختلف منتشر کردهاند. وب سایت ZDnet و BBC روسیه به این مدارک دسترسی داشته و پس از بررسی و تحلیل آنها، به این نتیجه رسیدهاند که پروژه سازمان امنیت ملی روسیه، در اصل یک بات نت مخصوص دستگاههای مبتنی بر IoT است.

در کنار این مدارک، یک شرکت روسی دیگر به نام InformInvestGroup CJSC وجود دارد که پیش از این بارها ثابت کردهاند با وزارت امور داخلی روسیه به منظور اکسپلویت سیستمهای مبتنی بر IoT همکاری میکند. بر اساس گزارش BBC، این کمپانی، پروژه Fronton را به یک کمپانی دیگر به نام ODT LLCtv واگذار کرده که گروه هکری دیجیتال رولوشن مدعی هستند در ماه آوریل ۲۰۱۹ آنها را هک کردهاند.

با این حال بر اساس دادههایی که از این فایلها به دست آمده، میتوان گفت که این پروژه مابین سال ۲۰۱۷ و ۲۰۱۸ در دستور کار قرار داشته است. در این مدارک میبینیم که بارها از بدافزار میرای (Mirai) الهام گرفته شده که خود بدافزاری محبوب برای هک دستگاههای IoT است. از این بدافزار در سال ۲۰۱۶ برای ساخت یک بات نت عظیم استفاده شد که حملات گسترده DDoS را روی IPS ها و زیرسختهای اینترنتی ترتیب میداد.

پروژه Fronton با هدف ساختن بات نتی مشابه در اختیار سازمان امنیت ملی روسیه قرار گرفته است. این بدافزار به منظور ترتیب دادن حملاتی برای به دست گرفتن دستگاههای IoT به کمک روش بروت فورس و از طریق امتحان پسوردهای پیشفرض کاربرد خواهد داشت. در صورتی که حمله موفقیتآمیز باشد، دستگاه در اختیار سیستم بات نت قرار خواهد گرفت.

با توجه به اسناد افشا شده از پروژه Fronton، متوجه میشویم که شبکه بات نت اکثرا دوربینهای هوشمند و رکوردرهای صوتی را هدف قرار میدهد. انتخاب این دو دستگاه به این دلیل است که حملات DDoS را راحتتر انجام میدهند. بر اساس گزارشهای BBC، در متن یکی از این اسناد آمده است:

اگر دستگاه بتواند ویدیو ارسال کند، کانال ارتباطی مناسبی برای انجام حملات DDoS خواهند داشت.

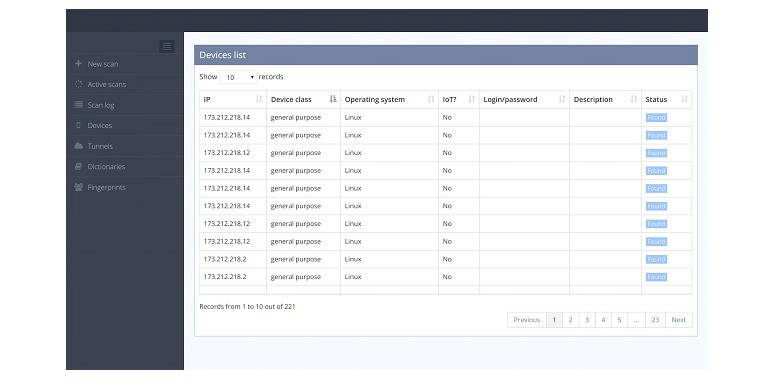

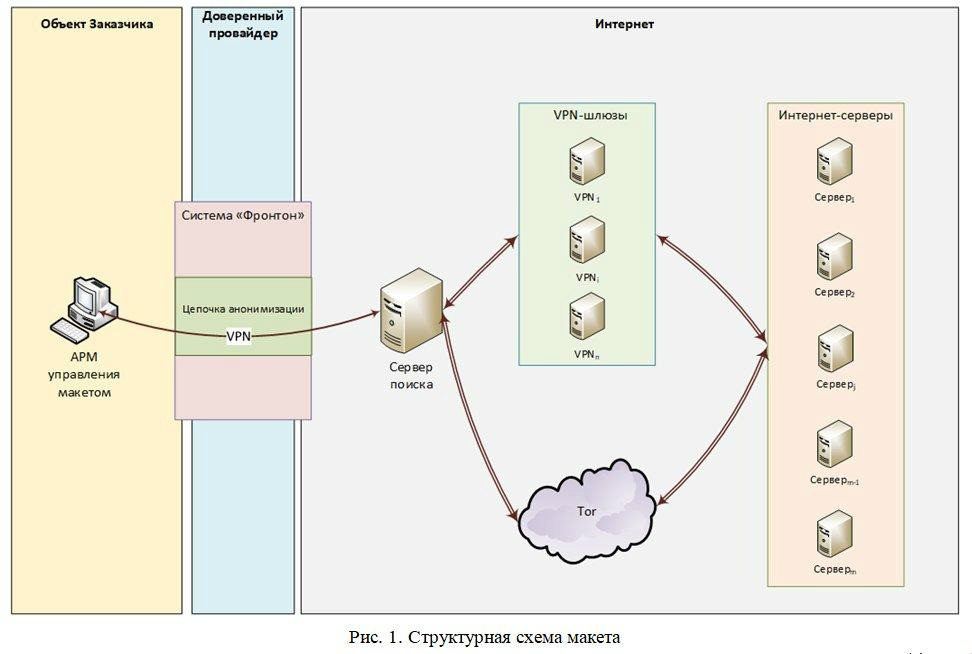

انتظار میرود ۹۵ درصد بستر این شبکه بات نت، متشکل از این دو دستگاه باشد. در بین اسناد پروژه Fronton میبینیم که پس از نفوذ به یک دستگاه، حملات بروت فورس از طریق آن دستگاه ادامه مییابد تا شبکه بات نت فعال نگه داشته شود. سپس بات نت به کمک یک پنل ادمین در سرور کنترل و فرمان که خود پشت انبوهی از سرورهای VPN و پراکسی مخفی میشود تا مکان اصلی آن پیدا نشود.

در ادامه این اسناد میبینیم که شبکه بات نت توانایی حمله به دستگاههای مبتنی بر لینوکس را دارد که عملا سیستمعامل اکثر دستگاههای IoT است. با در نظر گرفتن این قضیه میتوان دستگاههای بیشتری را کنترل کرد. در آخر در این اسناد به صورت صریح عنوان شده است که از الفبای سیریلیک و زبان روسی به هیچ عنوان نباید استفاده شود. همچنین تمامی سرورهای کنترل و فرمان باید توسط رمز عبور حفاظت شوند و هرگونه پروت بلا استفادهای باید بسته شود تا هکرهای دیگر به سرورهای Backend پروژه Fronton دسترسی نداشته باشند.